Er der mange som forsøger at hacke din side? Ja? Så kender du problemet, hvis nej, så har du ikke undersøgt det godt nok 🙂

Der er mange måder at fixe det på, eller i hvert fald gøre det svære for hackerne at komme igennem, en af dem er sikkerhed på din WordPress side. det har jeg skrevet om her: 9 gode råd til sikkerhed på wordpress siden da har Cloudflare fået nye funktioner, fx en som hedder firewall rules, hvis du kan sætte mange seje ting.

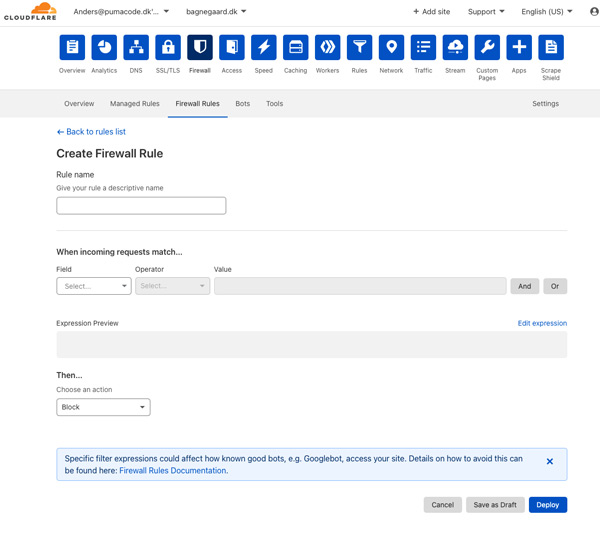

Firewall finder du under din konto på Cloudflare, under firewall og ‘firewall rules’:

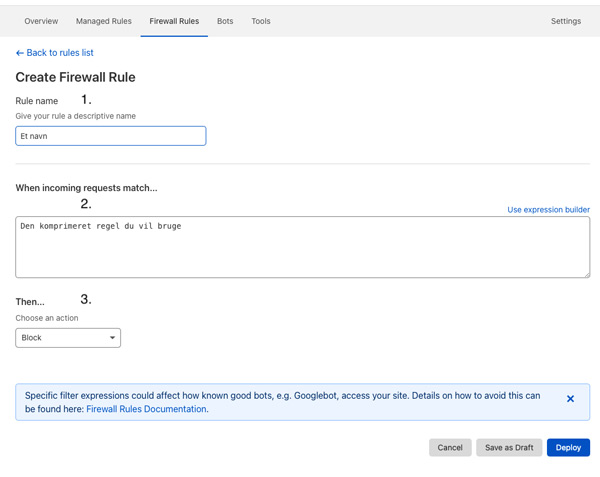

For at lave en firewall regel skal du trykke: ‘Create Firewall Rule’ også vælge dine indstillinger. Tager du nogen af mine regler skal du trykke på “Edit expression” og sætte min komprimeret regel ind. Husk at give reglen et navn(1), sætte reglen ind (2) og vælge hvad der skal ske hvis den følges(3). Også tryk “Deploy”. (3) jeg bruger block, fordi så er jeg sikker, men de 2 Challenge’s kan også bruges, hvis du vil lade dig selv eller hackeren kunne komme igennem hvis de ikke er en robot.

En ting du kan gøre er at sætte Cloudflare til at blokere alle som forsøger at gå ind i din backend på din side, som ikke kommer fra Danmark, det er en super hurtig og effektiv metode til at holde hackere væk, selvom det er lidt besværligt når du så er i udlandet, her kan du whiteliste din egen ip, for at komme uden om reglen. Her har du reglen for en wordpress side:

(http.request.uri.path contains "wp-login.php" and ip.geoip.country ne "DK") or (http.request.uri.path contains "admin" and ip.geoip.country ne "DK") or (http.request.uri.path contains "Admin" and ip.geoip.country ne "DK") or (http.request.uri.path eq "/wp-admin/" and ip.geoip.country ne "DK") or (http.request.uri.path eq "wp-login.php" and ip.geoip.country ne "DK")

Denne blokere alle som ikke kommer fra danmark som besøger din admin del af WordPress. Du kan selv lave den om så den passer ind i dit CMS, husk at tjekke om nogen af ordene går igen i din frontend så du ikke kommer til at blokere rigtige brugere. Fx den som hedder ‘Admin’ og ‘admin’ er måske lidt for smarte da det kan bruges i webadresser som ikke er WP’s admin del.

Her er den vigtige FireWall

Har du en side med meget trafik så får du sikkert besøgene hver dag som forsøger at finde huller i dit site. Det er svært at komme til livs og på et eller andet tidspunkt finder en et hul i et af dine moduler og udgiver fejlen uden du ser det. Sådan er det bare.

Men du kan blokere disse robotter fra starten, de besøger nemlig som regel mange sider når de er hos dig, sider som man kan bruge hvis man skal hacke dig, fx en Database, backend til et system eller noget andet.

Denne regel blokere alle som besøger sider som er suspekte, du er velkommen til at skrive til mig hvis du har flere idéer, disse er bare hvad jeg selv kunne komme op med.

(http.request.uri.path contains “wp-login.php”) or (http.request.uri.path eq “/wp-admin/”) or (http.request.uri.path eq “wp-login.php”) or (http.request.uri.path contains “pma”) or (http.request.uri.path contains “mysql”) or (http.request.uri.path contains “MySQL”) or (http.request.uri.path contains “whm”) or (http.request.uri.path contains “cpanel”) or (http.request.uri.path contains “sitecore”) or (http.request.uri.path contains “login”) or (http.request.uri contains “umbraco”) or (http.request.uri.path contains “phpMyAdmin”) or (http.request.uri.path contains “dump.sql”) or (http.request.uri.path contains “dump”) or (http.request.uri.path contains “joomla”) or (http.request.uri.path contains “aspx”) or (http.request.uri.path contains “webadmin”) or (http.request.uri.path contains “administrator”) or (http.request.uri.path contains “.sql”) or (http.request.uri.path contains “zencart”) or (http.request.uri.path contains “zimbra”) or (http.request.uri.path contains “java”) or (http.request.uri.path contains “drupal”) or (http.request.uri.path contains “ftp”) or (http.request.uri.path contains “password”) or (http.request.uri.path contains “phpslash”) or (http.request.uri.path contains “.env”)

Denne regel er yderst effektiv, fordi den blokere robotter på nogen af de første sider de besøger og så får de ikke lov at lede efter andre huller.

Husk at du behøver ikke være 100% sikker, så længe du er mere sikker end den næste i rækken

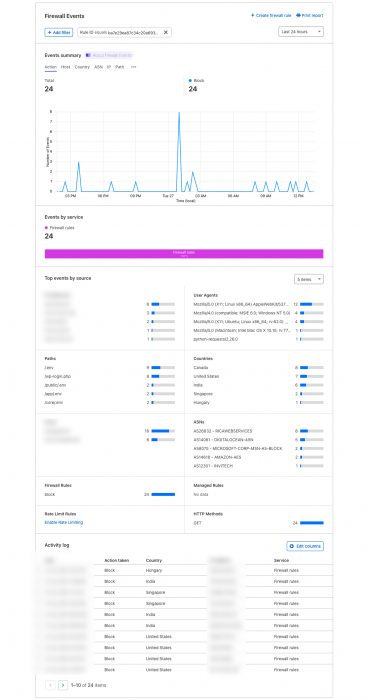

Analytics af dine regler

Du kan også se om dine regler bliver brugt og imod hvem, det er super smart og det gør også at du kan se hvad de samme brugere ellers besøger, før de blev blokeret, her er analytics for denne regel på en anden side: